Wir haben in unserem Sondernewsletter zum Krypto-Trojaner Locky bereits einige Erste Hilfe Maßnahmen zusammengefasst, um sich vor Ransomware Attacken zu schützen. Doch bleibt Locky nicht der einzige Ransomware Fall. Auch wenn die Angriffswelle des Verschlüsselungstrojaners Locky abzuebben scheint, folgt die nächste mit Petya und langsam wird klar, dass die Qualität der Cyber-Angriffe immer besser wird.

Sophos hat die Vorgehensweise von Ransomware Trojanern einmal genauer analysiert und dazu ein Technisches Whitepaper verfasst. In diesem finden Sie noch mal alle wichtigen Infos rund um Ransomware Attacken zusammengefasst.

Die IT-Security-Hersteller reagieren und stellen Maßnahmenkataloge, oder neue Funktionen zur Verfügung, die es modernen Cyber-Angriffen wie Ransomware Locky und Co. schwer machen, erneut so einen immensen Schaden anzurichten.

Wir stellen Ihnen ein paar der Lösungen unserer Hersteller vor:

Schutz durch Security-Programme:

Mittlerweile erkennen eigentlich fast alle Anti-Viren-Programme Verschlüsselungs-Trojaner wie Locky. Jedoch tauchen fast täglich neue Gefahren auf, die vielleicht noch nicht bekannt sind und so auch nicht durch Security-Programmen erkannt werden können.

Lösung von Kaspersky:

Mit dem Release der Kaspersky Security 10 for Windows Server hat Kaspersky eine bisher einzigartige Security Lösung im Angebot, die vor Ransomware Locky, CryptoLocker und Co. schützen kann.

Funktionen wie Anti-Cryptor, Untrusted Hosts Blocking und Applications Launch Control machen diesen Schutz möglich.

- Anti-Crpytor:

Schutz freigegebener Ordner vor Crypto-Malware (Anti-Cryptor): Wenn Dateiverschlüsselungsvorgänge erkannt werden, verhindert das Programm den Zugriff des Ursprungscomputers auf sämtliche Dateifreigaben des geschützten Servers. - Untrusted Hosts Blocking:

Zugriffsverweigerung für Hosts mit verdächtigen Aktivitäten: Eine Funktion, die den Computerzugriff auf freigegebene Netzwerkordner auf einem geschützten Server blockiert, wenn im Rahmen von Echtzeit-Dateischutz- oder Anti-Cryptor-Aufgaben schädliche Aktivitäten bei diesen Computern erkannt werden. -

Applications Launch Control

Leistungsstarke Programmstart-Kontrolle auf den Servern: Beispiellose Sicherheit durch konfigurierte Regeln, die zulassen bzw. unterbinden, dass ausführbare Dateien, Skripte und MSI-Pakete gestartet oder DLL-Module auf dem Server geladen werden.

Im Datasheet zur Kaspersky Security for Windows Server, finden Sie noch weitere Informationen zu den neuen Schutzmechanismen gegen Ransomware.

Im folgenden Video erklärt Kaspersky wie Ransomware-Viren funktionieren und wie Sie Ihr Unternehmen davor schützen können.

Regelmäßige Datensicherung:

Alle Schutzmaßnahmen helfen nicht, wenn keine aktuellen Backups zur Verfügung stehen, die bei einem Ransomware Befall, den Schaden minimieren können. Vergessen Sie also nicht, regelmäßige Backups aller wichtigen Dateien zu erstellen. Deshalb raten wir zu wöchentlichen Komplettsicherungen (Full-Backup) aller Daten und täglichen Sicherungen alle geänderten Daten (Inkrementelles Backup).

Diese sollten am besten an einem Ort liegen, den ein Trojaner/Ransomware gar nicht, bzw. möglichst schwer, erreichen kann. Am einfachsten erreicht man dies durch einen Medienbruch, z. B. Sicherung der Daten auf ein separates Bandlaufwerk (alternativ externe Laufwerke und Festplatten). Allerdings sollten Sie dabei beachten, den Datenträger nicht dauerhaft angeschlossen zu haben und, wenn möglich, an einem anderen Ort aufzubewahren.

Bedenken Sie auch, den Aufbewahrungszeitraum für die Datenträger zu erhöhen, falls zu einem späteren Zeitpunkt eine Entschlüsselung der betroffenen Dateien wieder möglich ist.

Kaspersky hat bereits für einige ältere Verschlüsselungstrojaner ein Tool zur Wiederherstellung bereitgestellt. Über dieses Tool können zwar nicht alle Verschlüsselungen wieder gelöst werden, jedoch hilft es bei einigen Krypto-Lockern.

Hier geht es zur Test-Webseite.

Lösung von SEP:

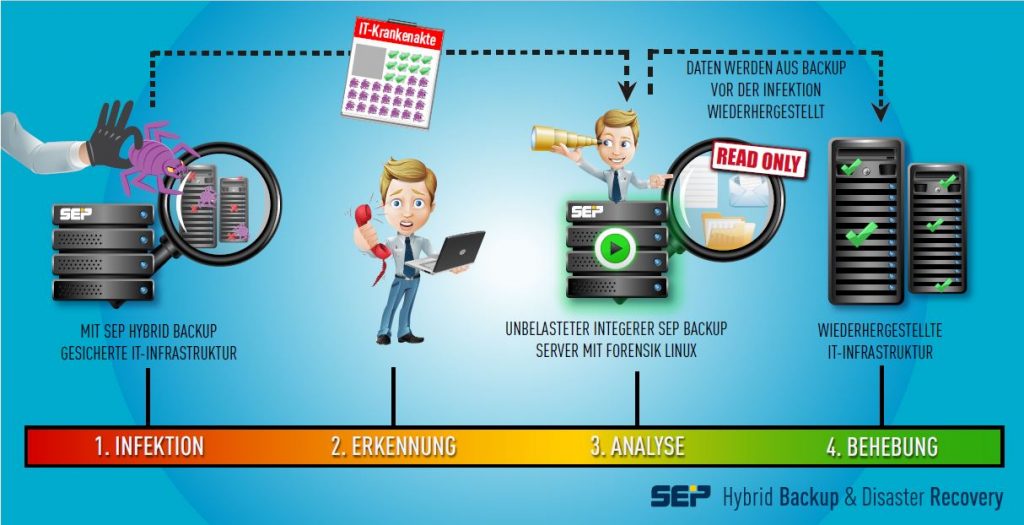

Wie bereits beschrieben, sollten Sie auf regelmäßig Backups setzen. Ist der Fall eingetreten, dass Sie trotz aller Vorsichtsmaßnahmen, dennoch Opfer eines Ransomware-Angriffs geworden sind, besteht sofortiger Handlungsbedarf.

Nach der Eingrenzung des Angriffszeitpunktes, kann mit der Datenwiederherstellung begonnen werden. Die Lösung von SEP ist in der Lage, einzelne Backups eines beliebigen Sicherungszeitpunktes, auf einem abgeschotteten System wiederherzustellen.

Bei SEP sesam können im sogenannten Read-Only-Modus auf bereinigten Backup-Festplatten die Daten von Wechselmedien, wie beispielsweise Bandlaufwerken, eingelesen und analysiert werden, ob darin doch noch ein Befall zu verzeichnen ist.

Wenn der Verschlüsselungsbefehl der Cyberkriminellen noch nicht zur Ausführung gekommen ist, lassen sich so zumindest die Daten lesen. SEP sesam unterstützt dabei Forensik Linux-Distributionen wie beispielsweise KALI, die speziell für die Analyse nach einem Cyber-Angriff entwickelt wurden. So ist es möglich, dass jedes Backup, egal von welcher Quelle, auf einem Linux- oder Windows Backup-Server oder auch Remote-Device-Server geöffnet werden kann und überprüfbar ist. Die Schadsoftware hat während der Forensik-Analyse keine Möglichkeit, das integrierte System zu infizieren. So können Sie sicherstellen, dass Sie beim Einspielen der Backup-Datei nicht noch weiteren Schaden verursachen.

Sonstige Präventionsmaßnahmen:

Zusätzlich zu allen möglichen Schutzmaßnahmen ist dennoch die Wachsamkeit der Benutzer gefragt. Seien Sie vorsichtig mit E-Mail-Anhängen oder Links in E-Mails von Absendern, die Sie nicht kennen oder die Ihnen fragwürdig vorkommen. Einige grundlegende und vorbeugende Verhaltensregeln finden Sie HIER.

Gerne beraten wir Sie bei der Umsetzung von Schutzmaßnahmen in Ihrem Unternehmen. Sprechen Sie uns an!

Sie erreichen uns telefonisch unter der 0931/250993-10 oder per E-Mail an .

Ihre Team der bitbone AG